编者按:本文来自微信公众号机器之能(ID: almosthuman2017),作者吕海洋,创业邦经授权转载。

数字化转型在优化各个行业运营模式的同时,也带来了新的「安全」问题。在过去的十年中,源自网络攻击的安全事件数不胜数,从伊朗浓缩铀工厂「震网(Student)」事件,到德国BSI披露的APT攻击导致钢厂高炉损毁,再到2019年的海德鲁铝工厂停工、ASCO停产,2020年的丰田Ekans攻击和SolarWinds供应链攻击,以及最近的「断油」。全球企业持续遭受数字化安全威胁,防御网络攻击已经成为各个行业IT部门的工作常态。

然而,在产业端日常遇到的勒索事件远不止媒体报道的这些,很多企业面对勒索,都会选择默默支付。Colonial在支付赎金时就曾表示支付赎金是「以大局为重」。

其实企业在这方面考虑得非常清楚,把赎金金额和停工、停产造成的损失放在一起比较,就很容易权衡轻重了。而这也给勒索者提供了机会,他们不会漫天要价,而是在攻击之前了解行业,通过受害企业的生产规模,供应链、价值链判断对方可以接受的赎金额度。

FortiGuard Labs(FortiGuard全球威胁研究与响应实验室)发布的最新《2020全球威胁态势报告》指出,大型企业已经成为攻击者的主要目标。加密锁定关键系统并索要解密密钥赎金,是一种相对简单的勒索方式,不论受害组织的规模或行业。借助勒索软件即服务的不断演进,网络犯罪分子通过「钓大鱼」(向大目标索取巨额赎金)和利用不交钱就泄露数据的威胁,创造了一个可以牟取暴利的巨大市场,在过去的几年中,大多数攻击者都使用数据窃取作为勒索软件活动中的额外筹码。

一

数字化转型的多维度安全风险分析

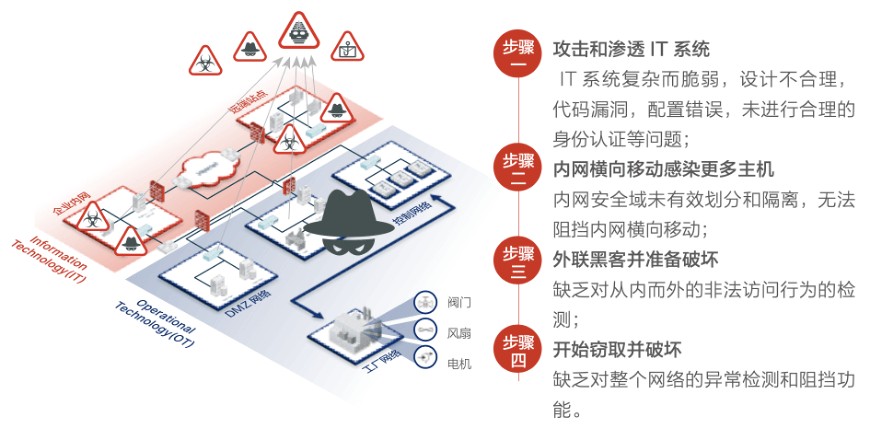

随着工业互联网理念逐步得到产业端的认可,IT+OT融合的模式迅速走入工厂,成为工业发展的重要驱动力。通过打通企业的IT域和OT域,企业对产品全生命周期的把控和决策能力得到了大幅增强,并满足了提高运营效率、提升产能和良品率、改进服务质量等业务需求。

OT和IT系统之间的数据流不断增加,但从工业互联网中的专有通信和硬件升级到整个企业的开放式连接之后,网络安全威胁更难以检测、调查和修复。传统的工业控制系统(ICS)和其他OT设备都是孤立部署的,缺乏安全保障措施。企业没有必要担心设备的网络安全问题,因为工业技术与IT网络是完全隔离的。从未面对过IT安全威胁的OT设备,大多在设计之初就没有考虑过数字化安全问题。

新的数字化浪潮使企业面临的安全挑战更为复杂,IT和OT的融合,将IT网络中的安全威胁引入到了生产设备层。工业设备启用IP成为网络生态系统的一部分,传感器和其他控制器成为了IT/OT融合网络上的工业物联网(IIoT)端点,这些以前受隔离保护的设备的安全边界正在坍塌。

2020年上半年美国国家脆弱性数据库(NVD)发布了365个ICS漏洞,美国工业控制系统网络应急小组(ICS-CERT)发布了139个ICS警报,其中71%的ICS漏洞可以通过网络攻击进行远程操控。

大量工控系统漏洞、攻击方法可以通过多种公开、半公开渠道获取,许多技术分析报告给出了网络攻击步骤、攻击代码甚至攻击工具等详细信息,极易被黑客等不法分子利用。在互联环境下,绝大多数工业控制系统在没有防护措施的情况下,通过办公网络暴露于互联网,且含有系统漏洞,能够轻易被远程操控,面临巨大安全风险。在相对隔离的环境下,工厂网络内部同样会遭到移动存储、第三方合作伙伴网络等渠道遭遇恶意代码攻击。

二

IT+OT融合趋势下的「零信任」安全体系

「OT本身的安全体系进展缓慢的重要的原因是传统OT和IT的路径不同。」Fortinet中国区总经理李宏凯认为,在开放连接实现快速融合的同时,企业必须保证生产数据的机密性、完整性、可用性、安全性,以及系统可靠性等传统的安全要求。

OT和IT在安全防御方面的侧重点有所不同。在传统的IT安全中,机密性是排在第一位的。而在OT安全领域,由于工业设备生命周期长、维护成本高,且需要长期不间断运行,所以要遵循可用性第一的稳定原则。

Fortinet北亚区首席技术顾问谭杰表示,「工业客户最担心的问题往往不是机密性,而是解决方案够不够稳定。对于工业企业来说,生产网络一定不能出问题,在生产设备上哪怕是一秒的停顿也会造成难以计数的损失。」

具体到实施层面,面对高强度的APT攻击,在考虑具体安全产品和技术之前,提升安全理念,构建安全体系是OT安全建设的重中之重。在IT、OT全面融合的今天,零信任(ZTA)框架作为目前最主流的安全建设思想,同样值得OT安全参考借鉴。

「零信任(Zero Trust,ZT)提供了一系列概念和思想,在假定网络环境已经被攻陷的前提下,当执行信息系统和服务中的每次访问请求时,降低其决策准确度的不确定性。零信任架构(ZTA)则是一种企业网络安全的规划,它基于零信任理念,围绕其组件关系、工作流规划与访问策略构建而成。」

ZTA框架的主要优势在于安全视角由攻击面转向保护面,安全目标是保证持续、动态的安全。「以保护面为基础,以持续安全为目标,这样的动态防御体系与中国的新冠疫情防控十分相似。」谭杰认为,从14天的隔离,到小区封闭的微分段,到健康码,以及持续的态势感知和大数据的分析,都与ZTA安全体系异曲同工。

ZTA框架中包含PEP(策略执行点Policy Enforcement Point, PEP),PDP(策略决策点 Policy Decision Point,PDP)两大类组件。

其中PEP的建设的目标是将策略执行点覆盖整个网络,在终端、网络通道、云平台、及IT/OT应用(API)上实现安全驱动的IT/OT网络。PDP一方面实现高级威胁防御(ATP),通过人工智能/机器学习,预测及防御攻击、检测未知及内部威胁、安全风险评估识别未知风险。另一方面关注自动化安全运维,利用API接口连接可编排Playbook、调度大量第三方PEP,实现安全编排以及自动化响应。

三

工业互联网安全方案与策略

OT和IT的融合犹如将一条高速公路接入工厂,二者脆弱性的不同给OT带来了很大的安全风险。另一方面,因为工控业务和网络的认知普及不够,防火墙往往不能发挥最大效用。隔离以及代理在OT安全领域有着非常普遍的应用,这就需要防御体系具备广泛的工控协议支持、先进的网络隔离技术以及专业的工业安全能力等。

IT/OT融合带来的是工业体系的全面变革,攻击路径和攻击平面已经跳出了传统局限。遵循NIST模型打造前瞻性的零信任OT安全基础架构和方案,也就是Security Fabric,可以应对无处不在的威胁。Fortinet中国区技术总监张略表示,「Fortinet在服务芯片、汽车、电器等制造行业企业的过程中,充分考虑已知和未知威胁,结合IoT和工业互联网体系各层需求,在检测、保护、发现、响应、恢复等各个环节帮助客户建立安全防护能力。」

由IT到OT到攻击路径和攻击平面

微分段隔离技术有助于让物联网环境受控,是缓解物联网安全风险的可行方案之一。微分段隔离技术可以实现:扁平网络的设计;安全可视化;控制横向攻击面,减小安全漏洞造成损害大面积传播;提高所有被攻击对象的安全性。

与传统隔离技术相比,微分段隔离可以实现更加精细化的网络安全管理,更少的漏洞和交叉感染,更低的部署与管理成本,以及更智能的风险管理联动机制。

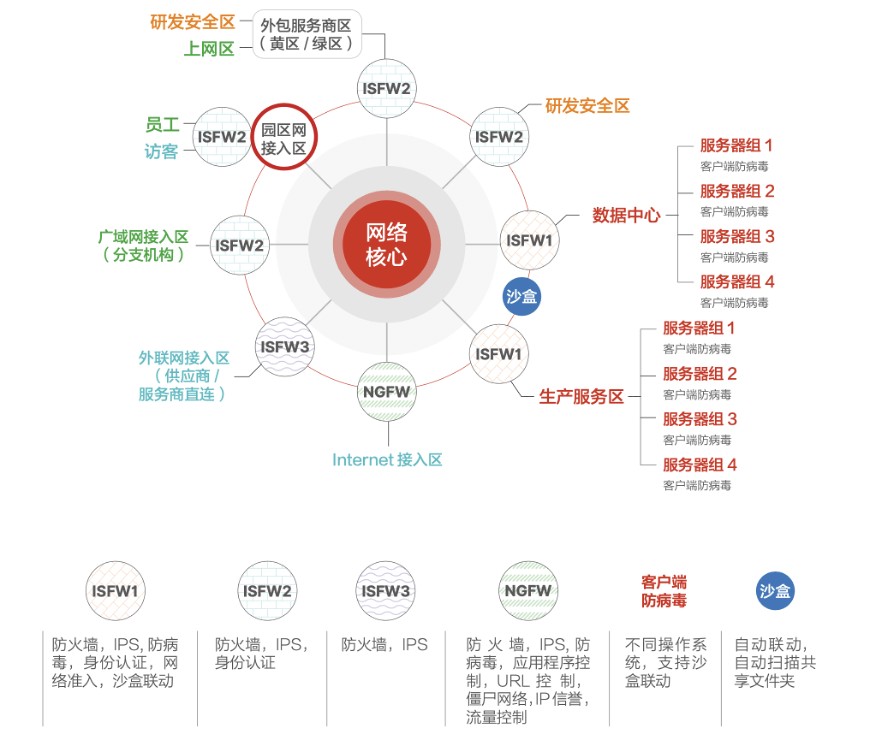

采用基于零信任的细颗粒安全域划分与设计,可以从边界开始并扩展到内部网络分段,更好地控制数据流,保护网络免受高级威胁。在方案中,不同颜色的区域代表着不同的安全防控等级,并将物联网设备和通信分为策略驱动的群组,授予特定了的适合工业互联网的基准权限。同时采用高、中、低等级的访问安全策略,部署与之对应的安全管理产品,所有的流量都通过防火墙、沙盒联动,从而使企业能够更好地控制设备之间不断增加的横向通信量。

图注:微分段隔离解决方案,不同颜色的区域代表着不同的安全防控等级。

四

安全是数字化转型的必修课

「我没被攻击的时候要你何用?被攻击了我又要你何用?」这是很多企业对数字化安全供应商提出过的质疑。没被攻击就是没价值,被攻击了为什么安全产品没起作用?两个相同场景中安全厂商收到的是同一个问题,「要你何用?」

企业对安全厂商的价值质疑,反应了今天的安全形势下,产业端对IT/OT安全重要性的忽视。设备和网络安全防护就像体检,目的是尽可能的排查和预防「疾病」。

「目前,我们的防守方还是在『补课』,在传统的IT安全产品中加上一些OT的功能和特性,以此来进行防御,这使攻防双方的力量非常不对等。」谭杰认为,慢慢补课无法保证工业场景的数字化安全,OT安全一定要有前瞻性,一定要用目前最先进的理念和技术武装OT安全。

《工业互联网创新发展行动计划(2021-2023 年)》提出,未来三年将是工业互联网的快速成长期,我国将加速推动IT与OT网络深度融合。在合规方面,工业控制系统需要依据不同等级的安全措施,还应考虑「构建纵深的防御体系」、「采取互补的安全措施」、「保证一致的安全强度」、「建立统一的支撑平台」、「进行集中的安全管理」等五方面总体性要求,保证其整体安全保护能力。

在工业互联网快速落地、重大安全事故风险持续增长的背景下,企业需要依托于IT/OT融合的体系化安全解决方案,并协同合作伙伴构建工业互联网安全生态,助力工业互联网用户有效保护关键业务与数据资产,支撑业务的创新再造。

本文(含图片)为合作媒体授权创业邦转载,不代表创业邦立场,转载请联系原作者。如有任何疑问,请联系editor@cyzone.cn。